No se está viendo tanto. Es que realmente no sé si estoy siendo observado o no.

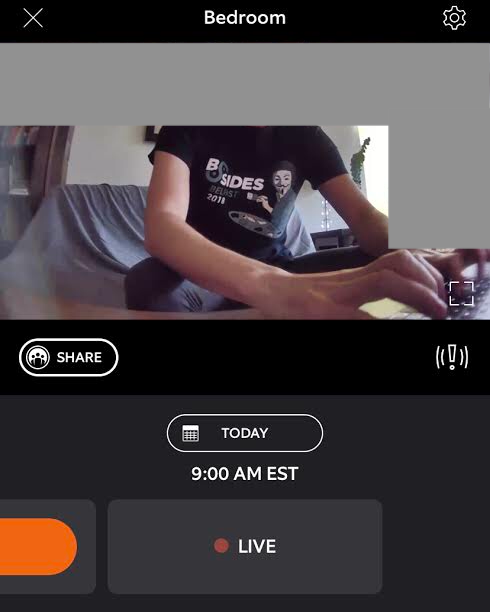

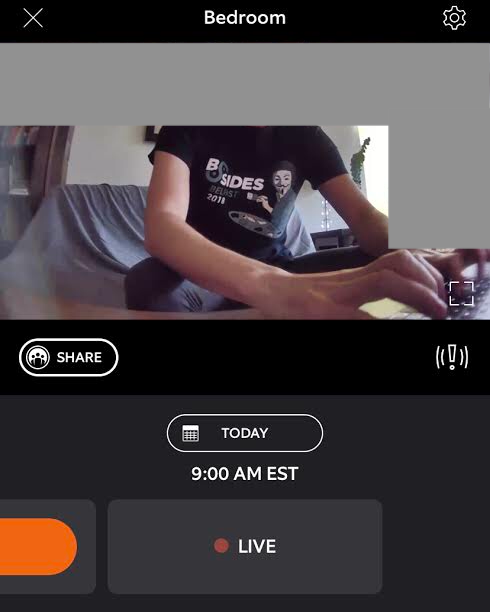

Desde el otro lado del mundo, un colega acaba de acceder a mi cuenta de Ring y, a su vez, a una transmisión en vivo de una cámara Ring en mi apartamento. Envió una captura de pantalla de mí estirando, preparándome para el trabajo. Luego, un segundo colega accedió a la cámara desde otro país y comenzó a hablarme a través del dispositivo Ring.

“Joe, ¿puedes decir que te estoy viendo escribir?”, Agregaron en un mensaje de Slack. La luz azul que indica que alguien está mirando la alimentación de la cámara se desvaneció. Pero todavía no podía evitar la sensación de que alguien podría estar sintonizando. Entré en otra habitación.

Mis colegas solo pudieron acceder a mi cámara Ring porque tenían la dirección de correo electrónico y la contraseña relevantes, pero la compañía de seguridad para el hogar de Amazon, Ring, no está haciendo lo suficiente para evitar que los piratas informáticos entren en las cuentas de los clientes y, a su vez, sus cámaras, según múltiples expertos en ciberseguridad, personas que escriben herramientas para entrar en cuentas, y el propio análisis de Motherboard con una cámara Ring que compró para probar las protecciones de seguridad de la compañía.

La semana pasada, una ola de informes de los medios locales descubrió que los piratas informáticos hostigaban a las personas a través de dispositivos Ring. En un caso, un hacker se burló de un niño en Mississippi , en otro alguien lanzó insultos racistas a una familia de Florida . Motherboard descubrió que los piratas informáticos crearon un software dedicado para obtener un acceso más rápido a las cámaras Ring mediante el acceso a contraseñas y direcciones de correo electrónico previamente comprometidas, y que algunos piratas informáticos transmitían en vivo el abuso de Ring propio podcast llamado “NulledCast”.

En respuesta a los hacks, Ring atribuyó gran parte de la culpa de estos hacks a sus usuarios en una publicación de blog el jueves .

“La confianza del cliente es importante para nosotros, y tomamos la seguridad de nuestros dispositivos y servicios extremadamente en serio. Como precaución, alentamos a todos los usuarios de Ring a seguir las mejores prácticas de seguridad para garantizar que su cuenta Ring permanezca segura, ” decía. Para ser claros, un usuario que decida usar una contraseña única en su dispositivo Ring y la autenticación de dos factores será más seguro que uno que esté reutilizando credenciales previamente pirateadas de otro sitio web. Pero, en lugar de implementar sus propias salvaguardas, Ring está poniendo esta responsabilidad sobre los usuarios para implementar las mejores prácticas de seguridad; una y otra vez hemos visto que las personas que utilizan dispositivos de consumo para el mercado masivo no van a conocer o implementar medidas de seguridad sólidas en todo momento .

Ring no ofrece precauciones de seguridad básicas, como verificar que alguien que inicie sesión desde una dirección IP desconocida sea el usuario legítimo o que proporcione una forma de ver cuántos usuarios están conectados actualmente, seguridad completamente común mide a través de una gran cantidad de servicios en línea.

“Vale la pena miles de millones, entonces, ¿dónde está la inversión en seguridad?”, Dijo a Motherboard Daniel Cuthbert, que está en el comité de la conferencia anual de seguridad cibernética Black Hat, y que también es propietario de Ring.

Una cuenta en Ring no es una cuenta en línea normal. En lugar de un nombre de usuario y una contraseña que protegen mensajes o fragmentos de información personal, como con, por ejemplo, una cuenta de videojuego, irrumpir en una cuenta Ring puede otorgar acceso a partes excepcionalmente íntimas y privadas de la vida de alguien y potencialmente pone en riesgo su seguridad física. . Algunos clientes instalan estas cámaras en sus habitaciones o en las de sus hijos. Debido a un problema en la forma en que funciona una aplicación relacionada con Ring, Gizmodo descubrió que estas cámaras están instaladas en todo el país . Alguien con acceso puede escuchar conversaciones y observar a las personas, potencialmente sin alertar a las víctimas de que están siendo espiadas. La aplicación muestra una dirección seleccionada por el usuario para la cámara, y la transmisión en vivo podría usarse para determinar si la persona está en casa, lo que podría ser útil si alguien, por ejemplo, estuviera planeando un robo. Una vez que un pirata informático ha ingresado a la cuenta, puede ver no solo transmisiones en vivo de la cámara, sino que también puede ver silenciosamente videos archivados de personas y familias que pasan sus días.

O un pirata informático puede acceder digitalmente a esas casas y hablar directamente con los habitantes desconcertados, asustados o confundidos. Ese nivel de sensibilidad debería alentar prácticas de seguridad más robustas que una cuenta ordinaria.

Ring no parece verificar la contraseña elegida de un usuario con credenciales de usuario comprometidas conocidas . Aunque no es una práctica generalizada, más servicios en línea están comenzando a incluir características que alertarán a un usuario si está utilizando una contraseña ya comprometida.

Otros pasos que Ring podría tomar para mantener mejor a los piratas informáticos incluyen verificar si alguien está iniciando sesión desde una dirección IP que Ring nunca ha visto antes, y si es así, realizar verificaciones adicionales, dijo Cuthbert. Otro es verificar las sesiones concurrentes, como ver si el usuario ha iniciado sesión simultáneamente desde, por ejemplo, Alemania y el Reino Unido, agregó Cuthbert, en caso de que uno de ellos sea un pirata informático que accede a la cuenta.

Un miembro de un foro de pirateo que codifica herramientas de craqueo y que Motherboard otorgó el anonimato para que pudieran hablar más abiertamente sobre el proceso, dijo, “solo habilitar la verificación de SMS si hay una conexión desde una IP desconocida instantáneamente mata a cada corrector “. Un verificador es una pieza de software que analiza las credenciales para ver si funcionan en un sitio o servicio en particular.

CRACKING RING

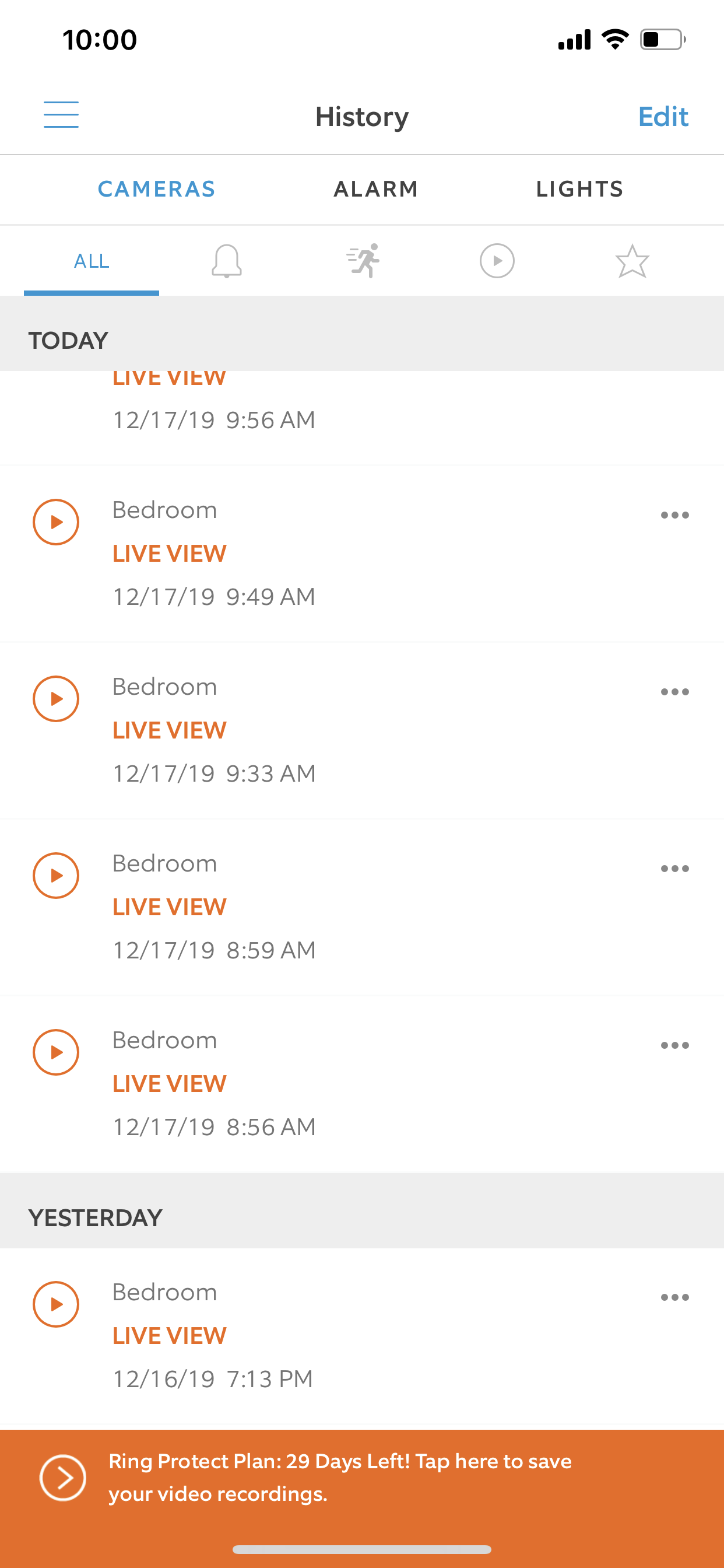

Motherboard compró una cámara Ring para probar qué tipo de protecciones de seguridad existen para detener o ralentizar a los piratas informáticos que intentan entrar en las cuentas Ring. Después de configurar una cuenta, la aplicación Ring y la cámara en sí, compartimos la dirección de correo electrónico y la contraseña en la interfaz de la cámara con varios reporteros que utilizaron tanto software de red privada virtual para conectarse a la cámara desde direcciones IP de todo el mundo como además de estar físicamente ubicado en otros países.

Iniciamos sesión en la aplicación y el sitio web de Ring desde EE. UU., Reino Unido, España y Singapur, en algunos casos simultáneamente y desde varios dispositivos y navegadores que nunca antes se habían utilizado para iniciar sesión en la plataforma. En ningún momento Ring activó ningún tipo de alerta, como una notificación por correo electrónico, para verificar que la dirección IP que el sistema nunca había visto pertenecía al propietario legítimo de la cámara. Gmail, por ejemplo, puede enviarle un correo electrónico si detecta un intento de inicio de sesión sospechoso desde una nueva ubicación, un nuevo dispositivo o un nuevo navegador.

En un navegador web de escritorio, alguien que ha iniciado sesión puede ver imágenes históricas y archivadas. Desde una aplicación de teléfono inteligente, alguien que ha iniciado sesión puede ver imágenes en vivo e históricas, escuchar a través del micrófono de la cámara, hablar por el altavoz de la cámara, reproducir una alarma, ver el nombre de la red Wi-Fi específica a la que está conectada la cámara, ver la dirección con la que el usuario registró originalmente la cámara Ring, vea el número de teléfono que un usuario ha ingresado en la aplicación y vea “incidentes” de delitos cercanos. Esto muestra la dirección específica del hogar seleccionada por el usuario trazada en un mapa. Ring requiere que un usuario ingrese una dirección particular para configurar la cámara.

Varios empleados de Motherboard accedieron a estos servicios simultáneamente. Pero Ring no proporciona una forma de ver cuántas personas están conectadas a la vez, lo que significa que si un hacker ha iniciado sesión en la aplicación, el propietario de Ring no tiene forma de saberlo. Si un usuario está transmitiendo en vivo la alimentación de la cámara, se enciende una luz azul en el frente de la cámara; sin embargo, muchos usuarios de Ring pueden no verificar constantemente si esta luz está encendida o no. Ring tampoco parece proporcionar a los usuarios una lista de intentos de inicio de sesión anteriores, lo que dificulta ver si un hacker tuvo acceso.

El software de los piratas informáticos de Ring funciona comprobando rápidamente si funciona una dirección de correo electrónico y una contraseña en el portal de inicio de sesión web de Ring; Los piratas informáticos suelen utilizar una lista de combinaciones ya comprometidas de otros servicios. Si alguien hace demasiadas solicitudes incorrectas para iniciar sesión, muchos servicios en línea lo detendrán temporalmente, marcarán su dirección IP como sospechosa o presentarán un captcha para verificar que el usuario que intenta iniciar sesión sea un programa humano en lugar de un programa automatizado. Sin embargo, Ring parece tener protecciones mínimas para esto. Motherboard ingresó deliberadamente la contraseña incorrecta a nuestra cuenta en el portal de inicio de sesión mientras se conectaba desde la red de anonimato de Tor docenas de veces en rápida sucesión. En ningún momento Ring intentó limitar nuestros intentos de inicio de sesión o presentar un captcha.

Una fuente envió a Motherboard una captura de pantalla de un software de hackeo ring en acción.

“Los encabezados pueden decirle al sitio web cuán legítima es una solicitud”, escribieron junto con la captura de pantalla, encabezados que se refieren a la información una solicitud web puede incluir para dar más información sobre el inicio de sesión en la máquina. Los encabezados pueden incluir el navegador o el sistema operativo del que proviene la solicitud, lo que podría indicar si un intento de inicio de sesión está automatizado por software. “Pero la seguridad de Ring es tal que incluso con encabezados mínimos, puedes pasar”, agregaron.

“Ring es algo físico, podrían implementar algo para vincularlo de forma segura con una aplicación en su teléfono inteligente. Luego, la aplicación móvil aprueba los inicios de sesión web de navegadores web no confiables”, Dino Dai Zovi , líder de seguridad móvil en Square, escribió en un tweet el domingo.

La seguridad es una compensación con eficiencia. Es posible que Ring no desee tener controles más estrictos para no crear barreras para sus usuarios. Quizás un cliente está fuera del país pero aún quiere iniciar sesión en su cuenta y verificar lo que sucedió a la vista de la cámara, lo que significa que puede conectarse desde una nueva dirección IP. Pero incluso con esta compensación en mente, Ring ha tomado la decisión de no proporcionar a los usuarios alertas con nuevos inicios de sesión u otras protecciones.

Ring ofrece autenticación de dos factores, donde se requiere que un usuario ingrese un segundo código que se le envió, así como su contraseña, pero Ring no obliga a los clientes a usarlo. Motherboard verificó que la autenticación de dos factores de Ring funciona como se anuncia, pero varias personas que iniciaron sesión en la aplicación no tuvieron que volver a iniciar sesión después de habilitarla: Ring no las expulsó ni les pidió que ingresaran dos factores. simbólico. Sin embargo, Ring cerró la sesión de todos después de un cambio de contraseña.

Motherboard le preguntó a Ring una serie de preguntas específicas y detalladas, como si Ring limita el número de intentos de inicio de sesión o bloquea un intento si la dirección IP de conexión es de un país en el que el usuario no se encuentra generalmente. La compañía respondió con una declaración casi idéntica a la anterior, diciendo: “Ring entiende la gran decisión que es elegir un producto de seguridad para el hogar, y no tomamos esa decisión a la ligera. Ring continuará introduciendo características de seguridad adicionales para mantener Las cuentas y los dispositivos son seguros, y estamos trabajando con nuestros clientes para garantizar que tengan los conocimientos y las herramientas para practicar buenos hábitos de contraseña “.

“Ellos valen miles de millones, entonces, ¿dónde está la inversión en seguridad?”

Las víctimas de los piratas informáticos de Ring se han dicho a sí mismas que sienten que la compañía les está cargando demasiado para detener a los piratas informáticos. Ashley LeMay, uno de los padres en Mississippi, cuya cámara fue secuestrada para luego espiar a sus hijos, le dijo al New York Times que pensó que la respuesta de Ring proporcionó poca información y cambió la responsabilidad por las violaciones en clientes.

“Auth [autenticación] todavía está atascado en los años 90”, dijo Cuthbert. “Nombre de usuario y contraseña y muy poco más que eso. Eso estaba bien en ese entonces, pero hoy tenemos una gran cantidad de conocimiento y experiencia para saber que necesitamos telemetría adicional para tomar la decisión [de autenticación]”, agregó.

Ring es anunciado como un dispositivo de seguridad para el hogar que se supone que hace que sus clientes sean más seguros al monitorear sus hogares. Pero su falta de ciertas características de seguridad muestra cómo el dispositivo puede funcionar contra sus propietarios y abrirlos a otros riesgos. Cuando llegue a casa esta noche, volveré a colocar la cámara Ring en su caja, independientemente de si esa pequeña luz azul está encendida o no.

Jason Koebler, Emanuel Maiberg y Lorenzo Franceschi-Bicchierai proporcionaron informes adicionales para esta pieza.

—

Por Joseph Cox